కొత్త సిల్వర్ స్పారో మాల్వేర్తో మాక్ సోకినప్పుడు మీరు తెలుసుకోవలసిన ప్రతిదీ (09.16.25)

మీ Mac మాల్వేర్ నుండి సురక్షితం అని మీరు అనుకుంటే, మరోసారి ఆలోచించండి. మాకోస్తో సహా వివిధ ప్లాట్ఫారమ్ల యొక్క హానిని ఉపయోగించుకోవడంలో మాల్వేర్ రచయితలు ప్రవీణులు. స్లేయర్ మాల్వేర్ మరియు అగ్ర ఫలితాల మాల్వేర్తో సహా మాక్లను లక్ష్యంగా చేసుకున్న మునుపటి మాల్వేర్ ఇన్ఫెక్షన్లలో ఇది స్పష్టంగా కనిపిస్తుంది.

సిల్వర్ స్పారో మాకోస్ మాల్వేర్ అంటే ఏమిటి?ఇటీవల, రెడ్ కానరీ, మాల్వేర్బైట్స్ మరియు VMware కార్బన్ బ్లాక్ భద్రతా పరిశోధకులు ప్రపంచవ్యాప్తంగా 40,000 మాక్లకు పైగా సోకిన కొత్త మాకోస్ మాల్వేర్ను కనుగొన్నారు. ఈ కొత్త ముప్పుకు సిల్వర్ స్పారో అని పేరు పెట్టారు. మాల్వేర్బైట్స్ ప్రకారం, మాల్వేర్ 153 దేశాలలో వ్యాపించింది, యునైటెడ్ స్టేట్స్, యునైటెడ్ కింగ్డమ్, కెనడా, ఫ్రాన్స్ మరియు జర్మనీలలో అత్యధిక సాంద్రతలు ఉన్నాయి. ఈ 40,000 లో ఎన్ని M1 Mac లు ఉన్నాయో అస్పష్టంగా ఉంది మరియు పంపిణీ ఎలా ఉంటుందో మాకు ఖచ్చితంగా తెలియదు.

పరిశోధకులు సిల్వర్ స్పారో సోకిన పరికరానికి తీవ్రమైన ముప్పును కలిగి ఉన్నప్పటికీ, ఇది సాధారణ మాకోస్ యాడ్వేర్ నుండి తరచుగా ఆశించే హానికరమైన ప్రవర్తనను ప్రదర్శించదు. ఇది మాల్వేర్ను మరింత అవాంతరంగా చేస్తుంది ఎందుకంటే భద్రతా నిపుణులకు మాల్వేర్ ఏమి చేయాలో తెలియదు.

అయినప్పటికీ, హానికరమైన సాఫ్ట్వేర్ ఎప్పుడైనా హానికరమైన పేలోడ్ను అందించడానికి సిద్ధంగా ఉందని పరిశోధకులు గమనించారు. దర్యాప్తులో, సిల్వర్ స్పారో మాకోస్ మాల్వేర్ జాతి సోకిన పరికరాల్లో హానికరమైన పేలోడ్ను ఎప్పుడూ ఇవ్వలేదు, కాని వారు నిద్రాణమైన ప్రవర్తన ఉన్నప్పటికీ ఇది ఇప్పటికీ గణనీయమైన నష్టాలను కలిగిస్తుందని ప్రభావిత మాక్ వినియోగదారులను హెచ్చరించారు.

సిల్వర్ స్పారో అదనపు హానికరమైన పేలోడ్లను పంపిణీ చేయడాన్ని పరిశోధకులు గమనించనప్పటికీ, దాని M1 చిప్ అనుకూలత, గ్లోబల్ రీచ్, అధిక ఇన్ఫెక్షన్ రేటు మరియు కార్యాచరణ పరిపక్వత సిల్వర్ స్పారోను తీవ్రమైన ముప్పుగా మారుస్తాయి. మాక్ మాల్వేర్ ఇంటెల్ మరియు ఆపిల్ సిలికాన్ ప్రాసెసర్లతో అనుకూలంగా ఉందని భద్రతా నిపుణులు కనుగొన్నారు.

సిల్వర్ స్పారో మాల్వేర్ యొక్క పరిణామం యొక్క కఠినమైన కాలక్రమం ఇక్కడ ఉంది:

- ఆగస్టు 18, 2020: మాల్వేర్ వెర్షన్ 1 (నాన్-ఎం 1 వెర్షన్) బ్యాక్ డొమైన్ api.mobiletraits [.] Com సృష్టించబడింది

- ఆగస్టు 31, 2020: మాల్వేర్ వెర్షన్ 1 (నాన్-ఎం 1 వెర్షన్) వైరస్ టోటల్

- సెప్టెంబర్ 2, 2020: మాల్వేర్ వెర్షన్ 2 అమలులో కనిపించే version.json ఫైల్ వైరస్ టోటల్కు సమర్పించబడింది

- డిసెంబర్ 5, 2020: మాల్వేర్ వెర్షన్ 2 (M1 వెర్షన్) బ్యాక్ డొమైన్ api.specialattributes [.] com సృష్టించబడింది

- జనవరి 22, 2021: PKG ఫైల్ వెర్షన్ 2 (M1 బైనరీని కలిగి ఉంది) వైరస్ టోటల్ కు సమర్పించబడింది

- జనవరి 26, 2021: రెడ్ కానరీ సిల్వర్ స్పారో మాల్వేర్ వెర్షన్ 1 ను కనుగొంటుంది

- ఫిబ్రవరి 9, 2021: రెడ్ కానరీ సిల్వర్ స్పారో మాల్వేర్ వెర్షన్ 2 (M1 వెర్షన్) ను కనుగొంటుంది

భద్రతా సంస్థ రెడ్ కానరీ కొత్త మాల్వేర్ను కనుగొంది, ఇది కొత్త M1 ప్రాసెసర్లతో కూడిన మాక్లను లక్ష్యంగా చేసుకుంటుంది. మాల్వేర్కు సిల్వర్ స్పారో అని పేరు పెట్టారు మరియు ఆదేశాలను అమలు చేయడానికి మాకోస్ ఇన్స్టాలర్ జావాస్క్రిప్ట్ API ని ఉపయోగిస్తుంది. మీరు తెలుసుకోవలసినది ఇక్కడ ఉంది.

ఎవరికీ ఖచ్చితంగా తెలియదు. ఒకసారి మాక్ సిల్వర్ స్పారో గంటకు ఒకసారి సర్వర్కు కనెక్ట్ అవుతుంది. భద్రతా పరిశోధకులు ఇది ఒక పెద్ద దాడికి దారితీస్తుందని ఆందోళన చెందుతున్నారు.

సిల్వర్ స్పారో ఇప్పుడు హానికరమైన పేలోడ్ను పంపిణీ చేసినప్పటికీ, ఇది చాలా తీవ్రమైన ముప్పును కలిగిస్తుందని భద్రతా సంస్థ రెడ్ కానరీ అభిప్రాయపడింది.

ఆపిల్ యొక్క M1 చిప్లో నడుస్తున్నందున మాల్వేర్ గుర్తించదగినదిగా మారింది. నేరస్థులు ప్రత్యేకంగా M1 Macs ను లక్ష్యంగా చేసుకుంటున్నారని ఇది సూచించదు, అయితే M1 Macs మరియు Intel Macs రెండింటినీ సోకవచ్చని ఇది సూచిస్తుంది.

సోకిన కంప్యూటర్లు గంటకు ఒకసారి సర్వర్ను సంప్రదిస్తాయని తెలుసు , కాబట్టి ఇది ఒక పెద్ద దాడికి ఒకరకమైన తయారీ కావచ్చు.

ఆదేశాలను అమలు చేయడానికి మాల్వేర్ Mac OS ఇన్స్టాలర్ జావాస్క్రిప్ట్ API ని ఉపయోగిస్తుంది.

భద్రతా సంస్థ ఇప్పటివరకు చేయలేకపోయింది ఆదేశాలు మరింత దేనినైనా ఎలా నడిపిస్తాయో నిర్ణయించండి మరియు సిల్వర్ స్పారో ఎంతవరకు ముప్పును కలిగిస్తుందో ఇంకా తెలియదు. భద్రతా సంస్థ మాల్వేర్ తీవ్రంగా ఉందని నమ్ముతుంది.

ఆపిల్ వైపు, సిల్వర్ స్పారో మాల్వేర్తో అనుబంధించబడిన ప్యాకేజీపై సంతకం చేయడానికి ఉపయోగించే సర్టిఫికెట్ను కంపెనీ ఉపసంహరించుకుంది.

ఆపిల్ యొక్క నోటరీ సేవ ఉన్నప్పటికీ, మాకోస్ మాల్వేర్ డెవలపర్లు ఆపిల్ ఉత్పత్తులను విజయవంతంగా లక్ష్యంగా చేసుకున్నారు, వీటిలో మాక్బుక్ ప్రో, మాక్బుక్ ఎయిర్ మరియు మాక్ మినీ వంటి తాజా ARM చిప్ను ఉపయోగిస్తున్నారు.

ఆపిల్ ఒక “పరిశ్రమ” కలిగి ఉందని పేర్కొంది ప్రముఖ ”యూజర్ ప్రొటెక్షన్ మెకానిజం స్థానంలో ఉంది కాని మాల్వేర్ ముప్పు మళ్లీ పుంజుకుంటుంది.

వాస్తవానికి, ముప్పు ఉన్న నటులు ఆట కంటే ముందే ఉన్నారని, వారి బాల్యంలోనే M1 చిప్లను లక్ష్యంగా చేసుకున్నారు. చాలా మంది చట్టబద్ధమైన డెవలపర్లు తమ అనువర్తనాలను కొత్త ప్లాట్ఫారమ్కు పోర్ట్ చేయకపోయినా ఇది ఉంది. “క్లిప్పింగ్ సిల్వర్ స్పారో రెక్కలు: ఫ్లైట్ తీసుకునే ముందు మాకోస్ మాల్వేర్ అవుతోంది” బ్లాగ్ పోస్ట్లో స్పారో యొక్క కార్యకలాపాలు. M1 మాక్ల కోసం రూపొందించిన బైనరీ.

మాకోస్ మాల్వేర్ “update.pkg” లేదా “updateater.pkg” అనే ఆపిల్ ఇన్స్టాలర్ ప్యాకేజీల ద్వారా ఇన్స్టాల్ చేయబడింది. ఒక ప్రోగ్రామ్ “సాఫ్ట్వేర్ను ఇన్స్టాల్ చేయవచ్చో లేదో నిర్ణయించండి.”

వినియోగదారు అంగీకరిస్తే, జావాస్క్రిప్ట్ కోడ్ verx.sh అనే స్క్రిప్ట్ను ఇన్స్టాల్ చేస్తుంది. మాల్వేర్బైట్ల ప్రకారం, సిస్టమ్ ఇప్పటికే సోకినందున ఈ సమయంలో సంస్థాపనా విధానాన్ని నిలిపివేయడం వ్యర్థం.

వ్యవస్థాపించిన తర్వాత, స్క్రిప్ట్ ప్రతి గంటకు ఒక కమాండ్ అండ్ కంట్రోల్ సర్వర్ను సంప్రదిస్తుంది, ఆదేశాలు లేదా బైనరీలను అమలు చేయడానికి తనిఖీ చేస్తుంది. <

కమాండ్ అండ్ కంట్రోల్ సెంటర్ అమెజాన్ వెబ్ సర్వీసెస్ (AWS) మరియు అకామై కంటెంట్ డెలివరీ నెట్వర్క్లు (CDN) మౌలిక సదుపాయాలపై నడుస్తుంది. క్లౌడ్ మౌలిక సదుపాయాల ఉపయోగం వైరస్ను నిరోధించడం కష్టతరం చేస్తుందని పరిశోధకులు చెప్పారు.

ఆశ్చర్యకరంగా, పరిశోధకులు తుది పేలోడ్ యొక్క విస్తరణను గుర్తించలేదు, తద్వారా మాల్వేర్ యొక్క అంతిమ లక్ష్యం ఒక రహస్యం అవుతుంది.

కొన్ని షరతులు నెరవేరడానికి మాల్వేర్ వేచి ఉందని వారు గుర్తించారు. అదేవిధంగా, భద్రతా పరిశోధకులు పర్యవేక్షించడాన్ని ఇది గుర్తించగలదు, తద్వారా హానికరమైన పేలోడ్ను ఉపయోగించడాన్ని నివారించవచ్చు.

అమలు చేసినప్పుడు, ఇంటెల్ x86_64 బైనరీలు “హలో వరల్డ్” ను ముద్రించగా, మాక్-ఓ బైనరీలు “మీరు చేసారు ! ”

పరిశోధకులు వాటిని" ప్రేక్షకుల బైనరీలు "అని పేరు పెట్టారు ఎందుకంటే వారు ఎటువంటి హానికరమైన ప్రవర్తనను ప్రదర్శించలేదు. అదనంగా, మాకోస్ మాల్వేర్ తనను తాను తొలగించే యంత్రాంగాన్ని కలిగి ఉంది, దాని స్టీల్త్ సామర్థ్యాలకు జోడిస్తుంది.

అయినప్పటికీ, స్వీయ-తొలగింపు లక్షణం సోకిన ఏ పరికరాల్లోనూ ఉపయోగించబడదని వారు గుర్తించారు. మాల్వేర్ సంస్థాపన తర్వాత డౌన్లోడ్ చేయబడిన img URL కోసం కూడా శోధిస్తుంది. మాల్వేర్ డెవలపర్లు ఏ పంపిణీ ఛానల్ అత్యంత ప్రభావవంతమైనదో ట్రాక్ చేయాలని కోరుకుంటున్నారని వారు వాదించారు.

మాల్వేర్ ఎలా పంపిణీ చేయబడిందో పరిశోధకులు గుర్తించలేకపోయారు, కాని పంపిణీ ఛానెల్లలో నకిలీ ఫ్లాష్ నవీకరణలు, పైరేటెడ్ సాఫ్ట్వేర్, హానికరమైన ప్రకటనలు లేదా చట్టబద్ధమైన అనువర్తనాలు ఉన్నాయి.

సైబర్క్రైమినల్స్ వారి దాడుల నియమాలను నిర్వచించాయి మరియు ఇది ఆ వ్యూహాలు పూర్తిగా స్పష్టంగా లేనప్పటికీ, వారి వ్యూహాలకు వ్యతిరేకంగా రక్షించుకోవడం మా ఇష్టం. మాకోస్ను లక్ష్యంగా చేసుకుని కొత్తగా గుర్తించిన మాల్వేర్ సిల్వర్ స్పారో పరిస్థితి ఇదే. ప్రస్తుతం, ఇది చాలా భయంకరమైనదిగా కనబడదు, కాని ఇది మనం సమర్థించుకోవలసిన వ్యూహాల గురించి అంతర్దృష్టులను అందిస్తుంది.

సిల్వర్ స్పారో మాల్వేర్ యొక్క సాంకేతిక లక్షణాలు

పరిశోధకుల పరిశోధన ప్రకారం, సిల్వర్ స్పారో మాల్వేర్ యొక్క రెండు వెర్షన్లు ఉన్నాయి, వీటిని “వెర్షన్ 1” మరియు “వెర్షన్ 2” గా సూచిస్తారు.

మాల్వేర్ వెర్షన్ 1

- ఫైల్ పేరు: updateater.pkg (v1 కోసం ఇన్స్టాలర్ ప్యాకేజీ)

- MD5: 30c9bc7d40454e501c358f77449071aa

మాల్వేర్ వెర్షన్ 2

- ఫైల్ పేరు: నవీకరణ .pkg (v2 కోసం ఇన్స్టాలర్ ప్యాకేజీ)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

డౌన్లోడ్ URL లు మరియు స్క్రిప్ట్ వ్యాఖ్యలలో మార్పు పక్కన పెడితే, రెండు మాల్వేర్ వెర్షన్లకు ఒకే ఒక పెద్ద తేడా మాత్రమే ఉంది. మొదటి సంస్కరణలో ఇంటెల్ x86_64 ఆర్కిటెక్చర్ కోసం సంకలనం చేయబడిన మాక్-ఓ బైనరీ ఉంది, రెండవ వెర్షన్లో ఇంటెల్ x86_64 మరియు M1 ARM64 ఆర్కిటెక్చర్ల కోసం సంకలనం చేయబడిన మాక్-ఓ బైనరీ ఉంది. ఇది చాలా ముఖ్యం ఎందుకంటే M1 ARM64 నిర్మాణం క్రొత్తది మరియు క్రొత్త ప్లాట్ఫామ్ కోసం చాలా తక్కువ బెదిరింపులు కనుగొనబడ్డాయి.

మాక్-ఓ కంపైల్ చేసిన బైనరీలు ఏమీ చేస్తున్నట్లు కనిపించడం లేదు కాబట్టి వాటిని “ప్రేక్షకుడు” అని పిలుస్తారు బైనరీలు. ”

సిల్వర్ పిచ్చుక ఎలా పంపిణీ చేయబడుతుంది?నివేదికల ఆధారంగా, పికెజి లేదా డిఎమ్జి రూపంలో సింగిల్, స్వీయ-నియంత్రణ ఇన్స్టాలర్లుగా హానికరమైన ప్రకటనల ద్వారా చాలా మాకోస్ బెదిరింపులు పంపిణీ చేయబడతాయి, అడోబ్ ఫ్లాష్ ప్లేయర్ వంటి చట్టబద్ధమైన అనువర్తనంగా లేదా నవీకరణలుగా మారువేషంలో ఉంటాయి. అయితే, ఈ సందర్భంలో, దాడి చేసినవారు మాల్వేర్ను రెండు విభిన్న ప్యాకేజీలలో పంపిణీ చేశారు: updateater.pkg మరియు update.pkg. రెండు సంస్కరణలు అమలు చేయడానికి ఒకే పద్ధతులను ఉపయోగిస్తాయి, ఇది ప్రేక్షకుల బైనరీ సంకలనంలో మాత్రమే భిన్నంగా ఉంటుంది.

సిల్వర్ స్పారో గురించి ఒక ప్రత్యేకమైన విషయం ఏమిటంటే, దాని ఇన్స్టాలర్ ప్యాకేజీలు అనుమానాస్పద ఆదేశాలను అమలు చేయడానికి మాకోస్ ఇన్స్టాలర్ జావాస్క్రిప్ట్ API ని ప్రభావితం చేస్తాయి. కొన్ని చట్టబద్ధమైన సాఫ్ట్వేర్ కూడా దీన్ని చేస్తుండగా, మాల్వేర్ చేత ఇది మొదటిసారి. ఇది హానికరమైన మాకోస్ ఇన్స్టాలర్లలో మేము సాధారణంగా గమనించే ప్రవర్తన నుండి విచలనం, ఇది సాధారణంగా ఆదేశాలను అమలు చేయడానికి ప్రీఇన్స్టాల్ లేదా పోస్ట్ఇన్స్టాల్ స్క్రిప్ట్లను ఉపయోగిస్తుంది. ప్రీఇన్స్టాల్ మరియు పోస్ట్ఇన్స్టాల్ సందర్భాల్లో, ఇన్స్టాలేషన్ ఈ క్రింది విధంగా కనిపించే ఒక నిర్దిష్ట టెలిమెట్రీ నమూనాను ఉత్పత్తి చేస్తుంది:

- మాతృ ప్రక్రియ: ప్యాకేజీ_స్క్రిప్ట్_సర్వీస్

- ప్రాసెస్: బాష్, zsh, ష, పైథాన్, లేదా మరొక వ్యాఖ్యాత

- కమాండ్ లైన్: ప్రీఇన్స్టాల్ లేదా పోస్ట్ఇన్స్టాల్

ఈ టెలిమెట్రీ నమూనా ప్రత్యేకంగా హానికరత యొక్క అధిక-విశ్వసనీయ సూచిక కాదు, ఎందుకంటే చట్టబద్ధమైన సాఫ్ట్వేర్ కూడా స్క్రిప్ట్లను ఉపయోగిస్తుంది, అయితే ఇది సాధారణంగా ప్రీఇన్స్టాల్ మరియు పోస్ట్ఇన్స్టాల్ స్క్రిప్ట్లను ఉపయోగించి ఇన్స్టాలర్లను విశ్వసనీయంగా గుర్తిస్తుంది. ప్యాకేజీ ఫైల్ యొక్క పంపిణీ నిర్వచనం XML ఫైల్లో జావాస్క్రిప్ట్ ఆదేశాలను చేర్చడం ద్వారా హానికరమైన మాకోస్ ఇన్స్టాలర్ల నుండి సిల్వర్ స్పారో భిన్నంగా ఉంటుంది. ఇది వేరే టెలిమెట్రీ నమూనాను ఉత్పత్తి చేస్తుంది:

- మాతృ ప్రక్రియ: ఇన్స్టాలర్

- ప్రాసెస్: బాష్

ప్రీఇన్స్టాల్ మరియు పోస్ట్ఇన్స్టాల్ స్క్రిప్ట్ల మాదిరిగా, హానికరమైన ప్రవర్తనను స్వయంగా గుర్తించడానికి ఈ టెలిమెట్రీ నమూనా సరిపోదు. ప్రీఇన్స్టాల్ మరియు పోస్ట్ఇన్స్టాల్ స్క్రిప్ట్లలో కమాండ్-లైన్ ఆర్గ్యుమెంట్లు ఉన్నాయి, ఇవి వాస్తవానికి అమలు చేయబడుతున్న వాటిపై ఆధారాలు ఇస్తాయి. హానికరమైన జావాస్క్రిప్ట్ ఆదేశాలు, చట్టబద్ధమైన మాకోస్ ఇన్స్టాలర్ ప్రాసెస్ను ఉపయోగించి నడుస్తాయి మరియు ఇన్స్టాలేషన్ ప్యాకేజీలోని విషయాలపై లేదా ఆ ప్యాకేజీ జావాస్క్రిప్ట్ ఆదేశాలను ఎలా ఉపయోగిస్తుందో చాలా తక్కువ దృశ్యమానతను అందిస్తాయి.

మాల్వేర్ మాకు తెలుసు update.pkg లేదా updateater.pkg పేరుతో ఆపిల్ ఇన్స్టాలర్ ప్యాకేజీల (.pkg ఫైల్స్) ద్వారా ఇన్స్టాల్ చేయబడింది. అయినప్పటికీ, ఈ ఫైళ్లు వినియోగదారుకు ఎలా పంపిణీ చేయబడ్డాయో మాకు తెలియదు.

ఈ .pkg ఫైళ్ళలో జావాస్క్రిప్ట్ కోడ్ ఉంది, ఈ విధంగా కోడ్ ప్రారంభంలోనే నడుస్తుంది, సంస్థాపన నిజంగా ప్రారంభమయ్యే ముందు . “సాఫ్ట్వేర్ను ఇన్స్టాల్ చేయవచ్చో లేదో తెలుసుకోవడానికి” ప్రోగ్రామ్ను అమలు చేయడానికి అనుమతించాలనుకుంటున్నారా అని వినియోగదారు అడుగుతారు.

సిల్వర్ స్పారో యొక్క ఇన్స్టాలర్ వినియోగదారుకు చెబుతుంది:

“సాఫ్ట్వేర్ను ఇన్స్టాల్ చేయవచ్చో లేదో తెలుసుకోవడానికి ఈ ప్యాకేజీ ప్రోగ్రామ్ను అమలు చేస్తుంది.”

దీని అర్థం, మీరు కొనసాగించు క్లిక్ చేస్తే, దాని గురించి బాగా ఆలోచించి, ఇన్స్టాలర్ నుండి నిష్క్రమించండి, చాలా ఆలస్యం అవుతుంది. మీరు ఇప్పటికే వ్యాధి బారిన పడ్డారు.

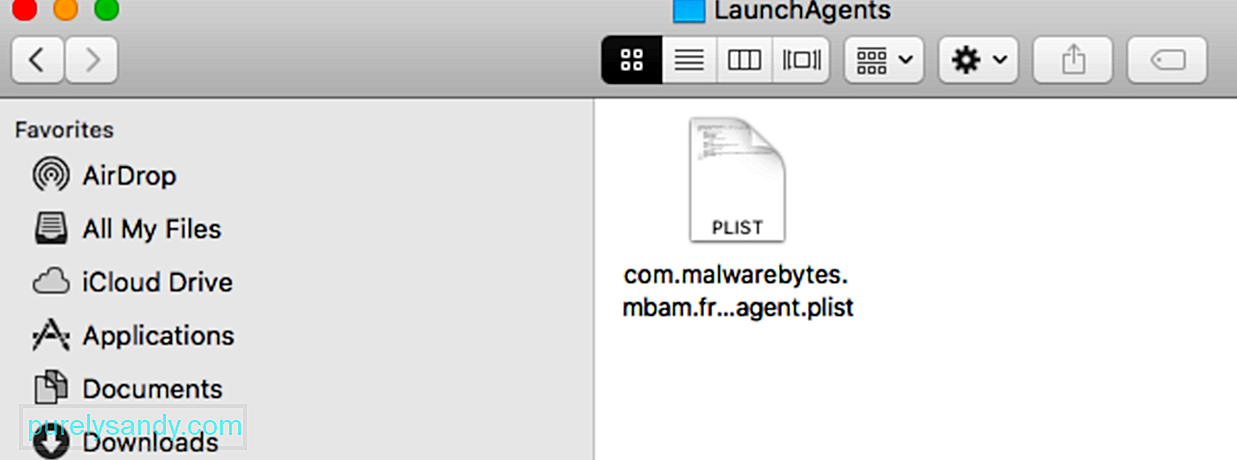

మీ మ్యాక్లో లాంచ్అజెంట్ను సృష్టించే ప్లిస్ట్బడ్డీ ప్రాసెస్.

లాంచ్ ఏజెంట్లు లాంచ్డ్, మాకోస్ ప్రారంభ వ్యవస్థను సూచించడానికి ఒక మార్గాన్ని అందిస్తాయి. పనులను క్రమానుగతంగా లేదా స్వయంచాలకంగా అమలు చేయడానికి. వాటిని ఎండ్పాయింట్లోని ఏ యూజర్ అయినా వ్రాయవచ్చు, కాని అవి సాధారణంగా వాటిని వ్రాసే వినియోగదారుగా కూడా అమలు చేస్తాయి.

మాకోస్లో ఆస్తి జాబితాలను (జాబితాలు) సృష్టించడానికి బహుళ మార్గాలు ఉన్నాయి మరియు కొన్నిసార్లు హ్యాకర్లు వారి అవసరాలను సాధించడానికి వివిధ పద్ధతులను ఉపయోగిస్తారు. లాంచ్అజెంట్స్తో సహా ఎండ్పాయింట్లో వివిధ ఆస్తి జాబితాలను సృష్టించడానికి మిమ్మల్ని అనుమతించే అంతర్నిర్మిత సాధనం ప్లిస్ట్బడ్డీ ద్వారా అలాంటి ఒక మార్గం. కొన్నిసార్లు హ్యాకర్లు నిలకడను స్థాపించడానికి ప్లిస్ట్బడ్డీని ఆశ్రయిస్తారు, మరియు అలా చేయడం వలన EDR ను ఉపయోగించి లాంచ్అజెంట్ యొక్క విషయాలను తక్షణమే తనిఖీ చేయడానికి డిఫెండర్లను అనుమతిస్తుంది ఎందుకంటే ఫైల్ యొక్క అన్ని లక్షణాలు రాయడానికి ముందు కమాండ్ లైన్లో చూపబడతాయి.

సిల్వర్ స్పారోస్ కేసు, ఇవి ప్లాస్ట్ యొక్క కంటెంట్ను వ్రాసే ఆదేశాలు:

- PlistBuddy -c “జోడించు: లేబుల్ స్ట్రింగ్ init_verx” ~ / లైబ్రరీ / లాంచెజెంట్లు / init_verx.plist

- PlistBuddy . > PlistBuddy -c “జోడించు: ProgramArguments array” Library / Library / Launchagents / init_verx.plist

- PlistBuddy -c “జోడించు: ProgramArguments: 0 string '/ bin / sh'” Library / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Add: ProgramArguments: 1 string -c” ~ / లైబ్రరీ / లాంచెజెంట్స్ /ఇన్ట్_వర్క్స్.ప్లిస్ట్ లాంచ్అజెంట్ ప్లిస్ట్ XML కింది వాటిని పోలి ఉంటుంది:

- ప్లిస్ట్బడ్డీ అమలు చేస్తున్నట్లు కనిపించే ఒక ప్రక్రియ కోసం చూడండి కింది వాటిని కలిగి ఉన్న కమాండ్ లైన్తో కలిపి: LaunchAgents మరియు RunAtLoad మరియు true. లాంచ్అజెంట్ నిలకడను స్థాపించే బహుళ మాకోస్ మాల్వేర్ కుటుంబాలను కనుగొనడానికి ఈ విశ్లేషణ సహాయపడుతుంది.

- స్క్లైట్ 3 కమాండ్ లైన్తో కలిపి అమలు చేస్తున్నట్లు కనిపించే ప్రక్రియ కోసం చూడండి: LSQuarantine. డౌన్లోడ్ చేసిన ఫైల్ల కోసం మెటాడేటాను మానిప్యులేట్ చేయడం లేదా శోధించడం వంటి బహుళ మాకోస్ మాల్వేర్ కుటుంబాలను కనుగొనడానికి ఈ విశ్లేషణ సహాయపడుతుంది.

- కమాండ్ లైన్తో కలిపి కర్ల్ ఎగ్జిక్యూట్ చేస్తున్నట్లు కనిపించే ప్రక్రియ కోసం చూడండి: s3.amazonaws.com. పంపిణీ కోసం S3 బకెట్లను ఉపయోగించే బహుళ మాకోస్ మాల్వేర్ కుటుంబాలను కనుగొనడానికి ఈ విశ్లేషణ సహాయపడుతుంది.

- Library / Library /._ insu (మాల్వేర్ను తొలగించడానికి సిగ్నల్ చేయడానికి ఉపయోగించే ఖాళీ ఫైల్)

- /tmp/agent.sh (ఇన్స్టాలేషన్ బ్యాక్బ్యాక్ కోసం షెల్ స్క్రిప్ట్ అమలు చేయబడింది)

- /tmp/version.json (అమలు ప్రవాహాన్ని నిర్ణయించడానికి S3 నుండి ఫైల్ డౌన్లోడ్ చేయబడింది)

- /tmp/version.plist (version.json ఆస్తి జాబితాగా మార్చబడింది)

- ఫైల్ పేరు: updateater.pkg (v1 కోసం ఇన్స్టాలర్ ప్యాకేజీ) లేదా అప్డేటర్ (v1 ప్యాకేజీలో ప్రేక్షకుడు మాక్-ఓ ఇంటెల్ బైనరీ)

- MD5: 30c9bc7d40454e501c358f77449071aa లేదా c668003c9c5b1689ba47a431512b03cc

- s [.] com (v1 కోసం S3 బకెట్ హోల్డింగ్ version.json)

- Library / లైబ్రరీ / అప్లికేషన్ సపోర్ట్ / ఏజెంట్_అప్డేటర్ / ఏజెంట్.ష్ (ప్రతి గంటను అమలు చేసే v1 స్క్రిప్ట్)

- / tmp / ఏజెంట్ (పంపిణీ చేస్తే తుది v1 పేలోడ్ ఉన్న ఫైల్)

- Library / లైబ్రరీ / లాంచెజెంట్లు / ఏజెంట్.ప్లిస్ట్ (v1 పెర్సిస్టెన్స్ మెకానిజం)

- Library / లైబ్రరీ / లాంచెజెంట్లు / init_agent.plist (v1 పెర్సిస్టెన్స్ మెకానిజం)

- డెవలపర్ ఐడి సావోటియా సీ (5834W6MYX3) - ఆపిల్ చేత ఉపసంహరించబడిన v1 ప్రేక్షకుల బైనరీ సంతకం

- ఫైల్ పేరు: update.pkg (v2 కోసం ఇన్స్టాలర్ ప్యాకేజీ) లేదా టాస్కర్.అప్ / కంటెంట్లు / మాకోస్ / టాస్కర్ (ప్రేక్షకుడు మాక్-ఓ ఇంటెల్ & amp; M2 బైనరీ v2 లో) li>

- s3.amazonaws [.] com (V2 కోసం S3 బకెట్ హోల్డింగ్ వెర్షన్. json)

- Library / లైబ్రరీ / అప్లికేషన్ సపోర్ట్ / verx_updater / verx.sh (ప్రతి గంటను అమలు చేసే v2 స్క్రిప్ట్)

- / tmp / verx (పంపిణీ చేస్తే తుది v2 పేలోడ్ ఉన్న ఫైల్)

- Library / లైబ్రరీ / లాంచెజెంట్లు / వెర్క్స్.ప్లిస్ట్ (v2 పెర్సిస్టెన్స్ మెకానిజం)

- Library / లైబ్రరీ / లాంచెజెంట్లు / init_verx.plist (v2 పెర్సిస్టెన్స్ మెకానిజం)

- డెవలపర్ ID జూలీ విల్లీ (MSZ3ZH74RK) - v2 ప్రేక్షకుల బైనరీ సంతకం ఆపిల్ చేత ఉపసంహరించబడింది

- ఫైండర్ను తెరవండి.

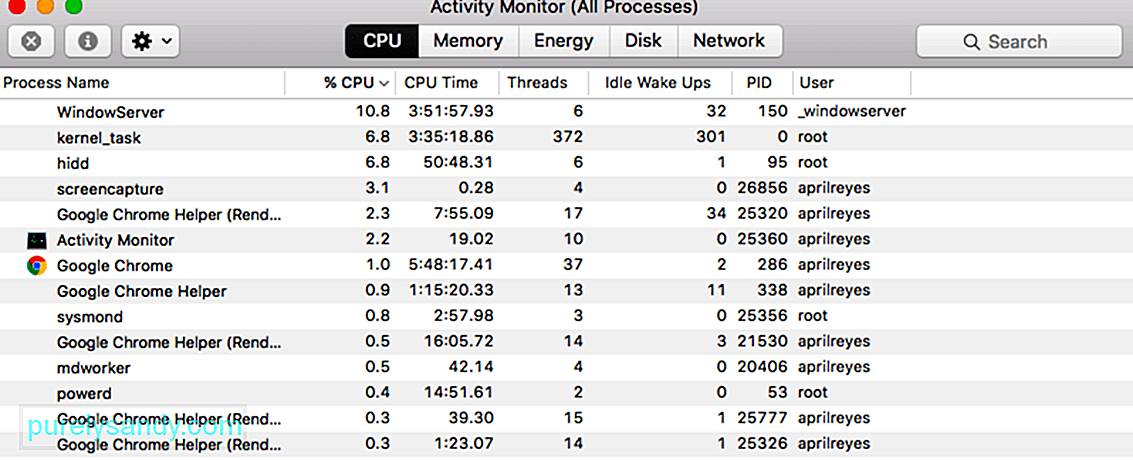

- అనువర్తనాలకు వెళ్లండి & gt; యుటిలిటీస్ & జిటి; కార్యాచరణ మానిటర్.

- కార్యాచరణ మానిటర్లో, నడుస్తున్న ప్రక్రియల కోసం చూడండి. వాటిలో ఏవైనా అనుమానాస్పదంగా లేదా తెలియనివిగా కనిపిస్తే, దాన్ని వదిలివేయండి. ప్రక్రియ యొక్క మరింత పరిశీలన కోసం, మీరు దానిని మౌస్తో హైలైట్ చేయవచ్చు మరియు ఫైల్ స్థానాన్ని చూడటానికి దానిపై కుడి క్లిక్ చేయండి.

- ఫైండర్ ఫోల్డర్ ఫోల్డర్ ఎంపికను ఉపయోగించి, / లైబ్రరీ / లాంచ్అజెంట్స్ ఫోల్డర్కు నావిగేట్ చేయండి. ఈ ఫోల్డర్ లోపల, సిల్వర్ స్పారోతో సంబంధం ఉన్న ఏదైనా అనుమానాస్పద ఫైళ్ళ కోసం చూడండి. ఈ స్వభావం గల ఫైళ్ళకు ఉదాహరణలు “myppes.download.plist”, “mykotlerino.ltvbit.plist” మరియు “installmac.AppRemoval.plist”. గుర్తింపుకు సహాయపడటానికి, సాధారణ తీగలతో ఉన్న ఫైళ్ళ కోసం చూడండి.

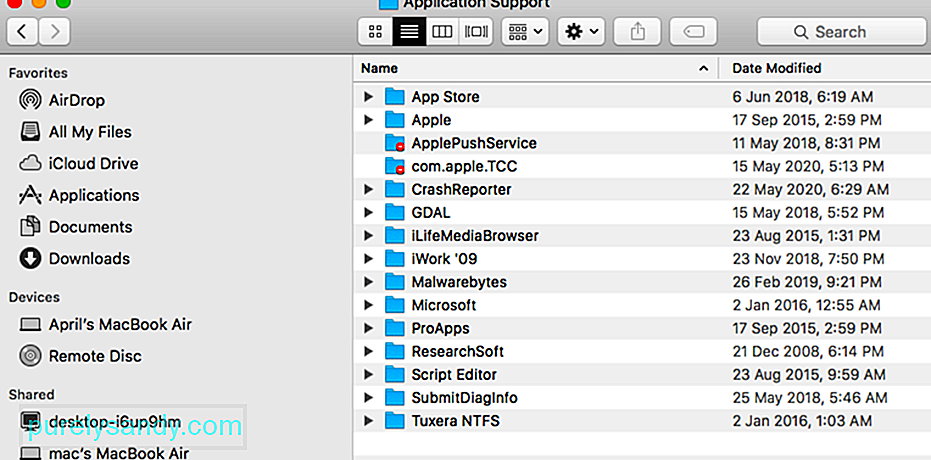

- / లైబ్రరీ / అప్లికేషన్ సపోర్ట్ ఫోల్డర్కు నావిగేట్ చెయ్యడానికి ఫైండర్ ఉపయోగించండి. ఇక్కడ, అనుమానాస్పద ఫైల్ల కోసం చూడండి, ముఖ్యంగా అనువర్తనాల అనువర్తనాన్ని ఉపయోగించి మీరు తొలగించిన అనువర్తనాలకు సంబంధించినవి. వీటిని తొలగించడం వల్ల భవిష్యత్తులో సిల్వర్ స్పారో తిరిగి కనిపించకుండా చేస్తుంది.

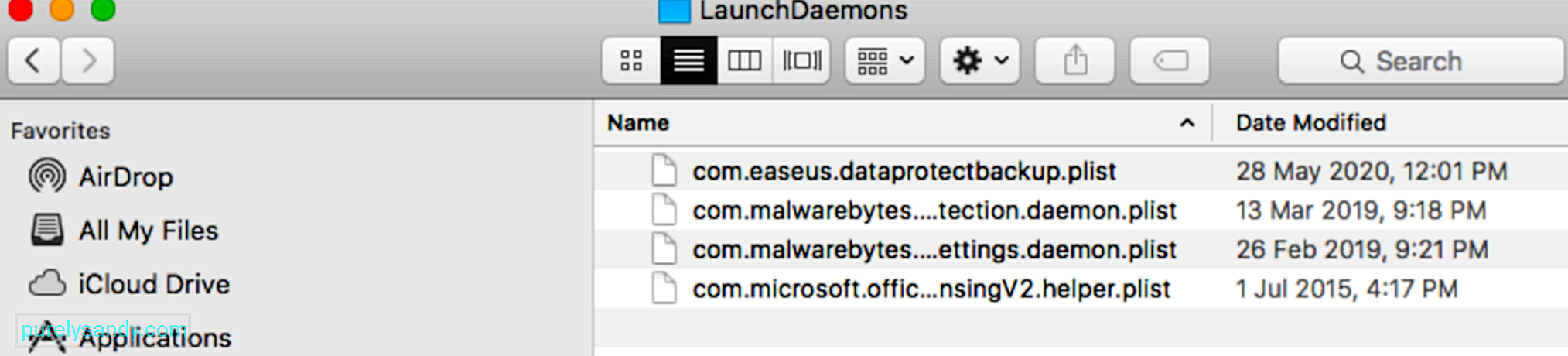

- / లైబ్రరీ / లాంచ్ డీమన్స్ ఫోల్డర్కు నావిగేట్ చేయండి మరియు ఏదైనా అనుమానాస్పద ఫైల్ల కోసం చూడండి. సిల్వర్ స్పారో మాల్వేర్తో అనుబంధించబడిన అనుమానాస్పద ఫైల్ల ఉదాహరణలు “com.myppes.net-preferences.plist”, “com.kuklorest.net-preferences.plist”, “com.aoudad.net-preferences.plist” మరియు “ com.avickUpd.plist ”. ఈ ఫైళ్ళను చెత్తకు తరలించండి.

3. వర్తిస్తే ఏదైనా సిల్వర్ స్పారో బ్రౌజర్ పొడిగింపులను అన్ఇన్స్టాల్ చేయండి.

3. వర్తిస్తే ఏదైనా సిల్వర్ స్పారో బ్రౌజర్ పొడిగింపులను అన్ఇన్స్టాల్ చేయండి.

లేబుల్ true

StartInterval

3600

ProgramArguments

'/ bin / sh'

-c

“Library / లైబ్రరీ / అప్లికేషన్ \\ మద్దతు / verx_updater / verx. sh ”[టైమ్స్టాంప్] [డౌన్లోడ్ చేయబడిన ప్లిస్ట్ నుండి డేటా]

డిస్క్లో ~ / లైబ్రరీ /._ ఇన్సు ఉనికిని తనిఖీ చేయడం ద్వారా అన్ని నిలకడ యంత్రాంగాలను మరియు స్క్రిప్ట్లను తొలగించడానికి కారణమయ్యే ఫైల్ చెక్ కూడా సిల్వర్ స్పారోలో ఉంది. ఫైల్ ఉన్నట్లయితే, సిల్వర్ స్పారో దాని అన్ని భాగాలను ఎండ్ పాయింట్ నుండి తొలగిస్తుంది. మాల్వేర్బైట్స్ (d41d8cd98f00b204e9800998ecf8427e) నుండి నివేదించబడిన హాషెస్ ._ఇన్సు ఫైల్ ఖాళీగా ఉందని సూచించింది.

[-f ~ / Library /._ insu]

అప్పుడు

rm ~ / లైబ్రరీ / లాంచెజెంట్లు / verx.plist

rm ~ / లైబ్రరీ / లాంచెజెంట్లు / init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm / tmp / verx

rm -r ~ / లైబ్రరీ / అప్లికేషన్ \\ మద్దతు / verx_updater

rm / tmp / agent.sh

launchctl init_verx ని తొలగించండి

సంస్థాపన చివరిలో, సిల్వర్ స్పారో ఒక కర్ల్ HTTP POST అభ్యర్థన కోసం డేటాను నిర్మించటానికి రెండు డిస్కవరీ ఆదేశాలను అమలు చేస్తుంది. ఒకటి రిపోర్టింగ్ కోసం సిస్టమ్ UUID ని తిరిగి పొందుతుంది, మరియు రెండవది అసలు ప్యాకేజీ ఫైల్ను డౌన్లోడ్ చేయడానికి ఉపయోగించిన URL ను కనుగొంటుంది.

స్క్లైట్ 3 ప్రశ్నను అమలు చేయడం ద్వారా, మాల్వేర్ PKG నుండి డౌన్లోడ్ చేసిన అసలు URL ను కనుగొంటుంది, సైబర్ క్రైమినల్స్కు ఇస్తుంది విజయవంతమైన పంపిణీ మార్గాల ఆలోచన. మాకోస్లో హానికరమైన యాడ్వేర్తో మేము సాధారణంగా ఈ రకమైన కార్యాచరణను చూస్తాము: sqlite3 sqlite3 Library / Library / Preferences / com.apple.LaunchServices.QuarantineEventsV * 'LSQuarantineEvent నుండి LSQuarantineDataURLString ను ఎంచుకోండి > Mac

సిల్వర్ స్పారో మాల్వేర్ను ఇన్స్టాల్ చేయడానికి వీలు కల్పించే డెవలపర్ సర్టిఫికెట్లను భర్తీ చేయడానికి ఆపిల్ త్వరగా చర్యలు తీసుకుంది. అందువల్ల మరిన్ని ఇన్స్టాలేషన్లు ఇకపై సాధ్యం కాదు.

ఆపిల్ యొక్క కస్టమర్లు సాధారణంగా మాల్వేర్ నుండి రక్షించబడతారు ఎందుకంటే మాక్ యాప్ స్టోర్ వెలుపల డౌన్లోడ్ చేసిన అన్ని సాఫ్ట్వేర్లు నోటరైజ్ చేయబడాలి. ఈ సందర్భంలో మాల్వేర్ రచయితలు ప్యాకేజీపై సంతకం చేయడానికి ఉపయోగించిన ధృవీకరణ పత్రాన్ని పొందగలిగారు.

ఈ సర్టిఫికేట్ లేకుండా మాల్వేర్ ఇకపై ఎక్కువ కంప్యూటర్లకు సోకదు.

సిల్వర్ స్పారోను గుర్తించే మరో మార్గం ఏమిటంటే, మీరు సిల్వర్ స్పారో ఇన్ఫెక్షన్తో లేదా మరేదైనా వ్యవహరిస్తున్నారా అని ధృవీకరించడానికి సూచికల ఉనికిని శోధించడం:

ఈ ఫైళ్ళ ఉనికి కూడా మీ పరికరం సిల్వర్ స్పారో మాల్వేర్ యొక్క వెర్షన్ 1 లేదా వెర్షన్ 2 తో రాజీపడిందని సూచిస్తుంది. :

మాల్వేర్ వెర్షన్ 1 కోసం:

మాల్వేర్ వెర్షన్ 2 కోసం:

సిల్వర్ స్పారో మాల్వేర్ తొలగించడానికి, ఇవి మీరు చేయగల దశలు:

1. యాంటీ-మాల్వేర్ సాఫ్ట్వేర్ను ఉపయోగించి స్కాన్ చేయండి.మీ కంప్యూటర్లోని మాల్వేర్కు వ్యతిరేకంగా ఉత్తమమైన రక్షణ ఎల్లప్పుడూ అవుట్బైట్ AVarmor వంటి నమ్మకమైన యాంటీ మాల్వేర్ సాఫ్ట్వేర్ అవుతుంది. కారణం చాలా సులభం, యాంటీ మాల్వేర్ సాఫ్ట్వేర్ మీ మొత్తం కంప్యూటర్ను స్కాన్ చేస్తుంది, అనుమానాస్పద ప్రోగ్రామ్లను ఎంత బాగా దాచినా వాటిని గుర్తించి తొలగిస్తుంది. మాల్వేర్ను మాన్యువల్గా తీసివేయడం పని చేయగలదు, కానీ మీరు ఏదో కోల్పోయే అవకాశం ఎప్పుడూ ఉంటుంది. మంచి యాంటీ మాల్వేర్ ప్రోగ్రామ్ లేదు.

2. సిల్వర్ స్పారో ప్రోగ్రామ్లు, ఫైల్లు మరియు ఫోల్డర్లను తొలగించండి.

మీ Mac లోని సిల్వర్ స్పారో మాల్వేర్ను తొలగించడానికి, మొదట కార్యాచరణ మానిటర్కు నావిగేట్ చేయండి మరియు ఏదైనా అనుమానాస్పద ప్రక్రియలను తొలగించండి. లేకపోతే, మీరు దాన్ని తొలగించడానికి ప్రయత్నించినప్పుడు మీకు దోష సందేశాలు వస్తాయి. కార్యాచరణ మానిటర్కు వెళ్లడానికి, ఈ క్రింది దశలను తీసుకోండి:

మీరు ఏదైనా అనుమానాస్పద ప్రోగ్రామ్లను తొలగించిన తర్వాత, మీరు మాల్వేర్-సంబంధితను కూడా తొలగించాల్సి ఉంటుంది ఫైల్స్ మరియు ఫోల్డర్లు. తీసుకోవలసిన దశలు క్రిందివి:

మీ కంప్యూటర్ యొక్క హార్డ్ డ్రైవ్ల నుండి మాల్వేర్ను మాన్యువల్గా తొలగించిన తర్వాత, మీరు ఏవైనా అగ్ర ఫలితాల బ్రౌజర్ పొడిగింపులను కూడా అన్ఇన్స్టాల్ చేయాలి. సెట్టింగులకు వెళ్లండి & gt; మీరు ఉపయోగిస్తున్న బ్రౌజర్లోని పొడిగింపులు మరియు మీకు తెలియని పొడిగింపులను తొలగించండి. ప్రత్యామ్నాయంగా, మీరు మీ బ్రౌజర్ను డిఫాల్ట్గా రీసెట్ చేయవచ్చు, ఎందుకంటే ఇది ఏదైనా పొడిగింపులను కూడా తొలగిస్తుంది.

సారాంశంసిల్వర్ స్పారో మాల్వేర్ మర్మంగా ఉంది, ఎందుకంటే ఇది చాలా కాలం తర్వాత కూడా అదనపు పేలోడ్లను డౌన్లోడ్ చేయదు. దీని అర్థం మాల్వేర్ ఏమి చేయాలో మాకు తెలియదు, దీనివల్ల Mac యూజర్లు మరియు భద్రతా నిపుణులు ఏమి చేయాలో అర్థం చేసుకోలేరు. హానికరమైన కార్యకలాపాలు లేనప్పటికీ, మాల్వేర్ ఉనికి సోకిన పరికరాలకు ముప్పు కలిగిస్తుంది. అందువల్ల, ఇది వెంటనే తొలగించబడాలి మరియు దాని యొక్క అన్ని ఆనవాళ్లను తొలగించాలి.

YouTube వీడియో: కొత్త సిల్వర్ స్పారో మాల్వేర్తో మాక్ సోకినప్పుడు మీరు తెలుసుకోవలసిన ప్రతిదీ

09, 2025